Что изучает наука криптология

Мировая практика выработала три основных способа защиты информации:

- физическая защита;

- стенографическая защита;

- криптографическая защита.

Физическая защита

Сущность метода заключается в создании надежного канала связи. Как правило, речь идет о защите материального носителя (бумаги, магнитного диска или флэш-карты). Каналом связи в различные периоды истории являлись секретные курьеры, почтовые голуби или засекреченные радиочастоты. Этот метод используется и в современных автоматизированных системах обработки данных: для них создают условия изоляции и охраны.

Стенографическая защита

Защита подразумевает не только физическую маскировку и изоляцию носителя, но и попытку скрыть сам факт существования информации, которая интересует противника. Как правило, секретную информацию прячут на видном месте среди незасекреченных данных.

Например: под маркой на почтовом конверте или под обложкой книги может быть скрыта микрофотография. Важные данные прячут в книгах, пуговицах, каблуках туфлей и даже в пломбах зубов.

С развитием информационных технологий кардинально изменились или усложнились стенографические методы. Например: секретное сообщение может быть спрятано в файле с графическим изображением, где младший бит в описании пикселей заменяется битом сообщения.

Криптографическая защита

Наиболее надежный и современный способ защиты. Чтобы скрыть информацию от противника, данные проходят специальное преобразование.

Определение! Криптография – это, в переводе с греческого, «тайнопись», наука, которая занимается математическими методами преобразования информации.

Криптоанализ – занимается преодолением криптографической защиты без знания ключей.

Криптографию и криптоанализ объединяют в одну науку – криптологию. Она занимается следующими вопросами:

- оценкой надежности систем шифрования;

- анализом стойкости шифров;

- преобразованием информации для защиты от несанкционированного вмешательства.

Современные методы шифрования данных бывают настолько сложны, что в них могут разобраться только специалисты узкого профиля, занимающиеся математическим анализом и информационными технологиями.

Криптографические методы требуют больших финансовых вложений: чем выше требуемый уровень защиты информации, тем выше стоимость шифрования.

О безопасности

Самое уязвимое место криптографической защиты — это человек. Если браузер получил сертификат открытого ключа, проверил его цепочку сертификатов и оказалось, что он не подписан корневым доверенным центром, он покажет пользователю предупреждение, что соединение небезопасно. Что делает пользователь? — «Все равно зайти». Поэтому современные браузеры мешают проделать этот небезопасный путь и пытаются защитить пользователя от самого себя — нужно не один раз «все равно зайти», а несколько. Но если пользователь все-таки соглашается, то злоумышленник показывает страницу якобы «ВКонтакте», просит ввести его логин, пароль или номер телефона, после чего возникает экран: «Ведутся технические работы». Можно сделать хитрее и запрашивать от вашего имени у сервера страницы «ВКонтакте» и показывать их вам, пропуская через себя и читая ваш трафик так, чтобы вы ничего не заподозрили. Такая атака называется «человек посередине» или man-in-the-middle. Чтобы прочитать вашу переписку, то есть совершить атаку man-in-the-middle, нужно выдать себя за другого человека, когда связь только-только устанавливается. Происходит следующее:

1) В тот момент, когда Боб посылает свой открытый ключ серверу, Мэн перехватывает сообщение. 2) Мэн посылает свой открытый ключ серверу, выдав себя за Боба. 3) Сервер посылает свой открытый ключ лже-Бобу. Мэн посылает Бобу свой открытый ключ, выдав себя за сервер. 4) Если у Боба нет цепочки доверенных сертификатов, атака совершена.

Тем, кто работает в крупных компаниях, необходимо понимать, сколько стоит информация, ее защита, взлом защищенной системы и внедрение системы безопасности. Самый защищенный компьютер — отключенный от всех сетей, в том числе электрической, убранный в сейф (и спрятанный ключ). Поэтому любая защита — это баланс между тем, чтобы было удобно работать, и тем, чтобы система была достаточно защищена. «Достаточно» — это значит, что стоимость взлома превышает стоимость информации для злоумышленника. В крупных компаниях все это посчитано, а обычным пользователям достаточно соблюдать элементарные меры предосторожности. К сожалению, большинство пользователей не понимают, зачем вообще нужно шифрование. Серверам приходится усложнять парольную политику, но делают они это не для того, чтобы сохранить приватность вашей переписки или других данных (им это не нужно), они делают это, чтобы защититься от спама.

Требования к криптографическим системам защиты информации

Основные нормы для всех современных криптографических систем защиты подразумевают, что зашифрованное сообщение может быть прочитано только при помощи заданного ключа, а доступность алгоритма шифрования не повлияет на уровень защиты.

Перечисленные требования выполняются не для всех алгоритмов шифрования. В частности, требование отсутствия слабых ключей (ключей, которые позволяют крипто аналитику вскрыть зашифрованное сообщение) не выполняется для некоторых более ранних блочных шифров.Однако новые системы шифрования удовлетворяют требуемым параметрам.

Важные определения

Шифрование – процесс криптографического преобразования текста на основе определенного параметра (ключа) и алгоритма.

Расшифрование – криптографическое преобразование шифрованного текста в исходный.

Шифр – совокупность обратимых преобразований исходных данных в скрытый текст.

Шифр с открытым ключом (ассиметричный) – шифр с двумя ключами: шифрующим и расшифровывающим.

Исходный текст – данные, не обработанные посредством криптографических методов.

Шифрованный текст – данные с ключом, обработанные криптосистемой.

Ключ – параметр шифра, с помощью которого производится преобразование текста.

Открытый ключ – один из двух ключей ассиметричной криптосистемы, который находится в свободном доступе.

Закрытый ключ – секретный ключ ассиметричной системы шифрования.

Дешифрование – извлечение исходного текста без использования криптографического ключа, используя только шифровочный.

Криптостойкость — устойчивость шифра для дешифрования криптоаналитиком без знания ключа.

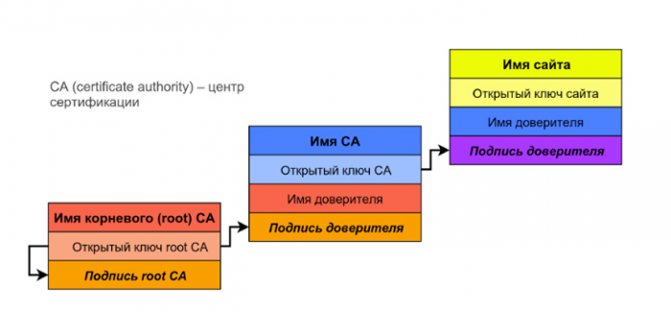

Зеленый замочек

Когда вы запрашиваете страницы таких сервисов, как «ВКонтакте», Google, «Одноклассники», Facebook и многих других, адрес в браузерной строке начинается с https://, а рядом с ним стоит зеленый замочек. Что это значит? HTTPS отличается от HTTP тем, что данные передаются с помощью криптографических протоколов SSL и TLS. Это означает, что когда вы заходите на тот же «ВКонтакте», вся информация, которой вы обмениваетесь с собеседником, шифруется. Вторая важная особенность протокола состоит в том, что он пытается гарантировать, что это действительно тот сайт, на который вы хотели зайти. Если вы послали запрос и установили соединение с легальным «ВКонтакте», то вам придет сертификат открытого ключа, который содержит все параметры шифрования между вами и сервером. Сертификат открытого ключа должен быть подписан доверенным центром (CA), а сертификат доверенного центра, в свою очередь, должен быть подписан корневым доверенным центром (root CA). Так получается цепочка сертификатов, или цепочка доверия. Честными должны быть все члены цепочки, а корневой центр должен иметь широко известный открытый ключ. Таких корневых центров немного, и все их открытые ключи зашиты в браузер. Чтобы браузер показал зеленый замочек, в конце цепочки сертификатов должен находиться сертификат корневого центра, известного браузеру. Чтобы подделаться под «ВКонтакте» или «Одноклассники», злоумышленнику придется подделать цифровую подпись корневого доверенного центра. Подделать цифровую подпись почти нереально, ведь для этого нужно знать закрытый ключ корневого доверенного центра. Поэтому соединение HTTPS защищает от компьютерных атак. Но это в теории, а как на практике?

Цепочка доверия на примере сертификатов SSL

Правовые нормы

Деятельность, связанная с криптографическим шифрованием, подлежит контролю со стороны государства. Криптография в России регулируется документом «Об утверждении положений о лицензировании отдельных видов деятельности, связанных с шифровальными (криптографическими) средствами» постановленном Правительством Российской Федерации, обязательному лицензированию подлежат шифровальные средства и техническое обслуживание этих средств.

Кром того, предоставление услуг, касающихся шифрования информации, производства криптографических средств и их разработка находятся под контролем государства. На эти виды деятельности требуется специальное разрешение.

Приказ ФСБ России от 9 февраля 2005 г. N 66 «Об утверждении положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (положение пкз-2005)» определяет порядок разработки и использования средств шифрования.

В настоящее время действует закон, который определяет порядок разработки и эксплуатации криптографических средств.

Согласно Указу Президента РФ от 3 апреля 1995 государственным структурам запрещено использовать криптографические средства, защищенные технические устройства хранения, обработки и передачи информации, которые не имеют лицензии агентства правительственной связи.

Big Data is watching

Для тех, кто беспокоится о приватности: поведение в интернете обрабатывается компьютером с одной единственной целью — продать вас рекламодателю. В современном мире интернет знает о вас все — пол, возраст, увлечения, профессию, даже если вы ему этого не говорили. Big Data позволяет провести анализ вашего поведения и отправить информацию о вас всем возможным рекламодателям еще до того, как вы увидели на сайте кучу баннеров. Эти данные стоят дорого, и их собирают не только чтобы настучать, а чтобы продать. От такого нарушения неприкосновенности частной жизни спасают баннерорезки или, например, Tor, который стирает личность пользователя в сети. А мессенджеры вроде Telegram или Whats Up работают на доверии пользователя к поставщику приложения, что он не воспользуется доступом к частным данным.

Сферы применения криптографии

Применение криптографии позволяет выполнять следующие задачи:

- шифрование данных при их передаче по открытым каналам связи, например, посредством интернета);

- шифрование данных для защиты от несанкционированного доступа;

- шифрование информации при работе банка с клиентами во время выполнения операций с пластиковыми картами);

- обработка и хранение личных паролей пользователей интернет сетей;

- защита финансовых и отчетных документов организаций, которые передаются через удаленные каналы связи;

- банковское обслуживание предприятий через сети;

- обеспечение защиты информации, хранящейся на жестком диске компьютера от несанкционированного доступа через сеть.

Криптографические методы, разработанные в прошлом столетии, были направлены только на защиту информации от несанкционированного доступа. Сегодня спектр задач значительно расширился. Остро встала необходимость проверки подлинности сообщений, целостности передаваемых данных и источника пересылки.

История

До наших дней доходят интересные исторические сведения о некоторых стенографических способах защиты информации. В древней Греции практиковали следующий способ: тайное послание выцарапывали на бритой голове раба, а когда волосы отрастали, раба посылали к получателю. Адресат прочитывал послание, вновь побрив раба наголо.

Симпатические чернила – еще один очень распространенный способ передачи информации, которая не предусмотрена для посторонних глаз. Такими чернилами писали между строк обычного письма. Адресат получал сведения, воспользовавшись проявителем.

Исторические способы шифрования

Существуют достоверные исторические сведения о том, что практические методы шифрования широко использовались в Индии, Египте и Месопотамии. В Древнем Египте система скрытых посланий была создана кастой жрецов.

Воины Спарты использовали в качестве «шифровальной машины» цилиндрический жезл определенного диаметра, на который наматывалась полоска папируса. Сообщение писали открытым текстом и отправляли адресату, но прочитать сообщение можно было только намотав папирус на цилиндр того же диаметра.

У историков есть предположение о том, кто первым изобрел дешифровальное устройство. Его авторство приписывают Аристотелю: он сконструировал конусообразное копье, на которое наматывался папирус с перехваченным сообщением. Лента помещалась на конус и передвигалась до тех пор, пока на нужном диаметре не появлялся исходный текст.

Шифрование использовалось и в арабских странах. Считается, что само слово «шифр» произошло от арабской «цифры». Сведения о древнем криптоанализе можно найти в энциклопедии «Шауба аль-Аша».

История криптографии продолжилась и в средневековой Европе, где шифрованием занимались священники, военные, ученые и дипломаты. Трудами по криптографии в XIV-XVI веках увлекались секретари канцелярии католических понтификов Чикко Симоннети, Габлиэль де Лавинда и архитектор Леон Баттиста Альберти. Они внесли значительную лепту не только в теоретическое собрание методов и способов шифрования, но и в усовершенствование этих методов.

Криптографией занимались такие видные деятели и ученые своего времени как Платон, Пифагор, Галилей, Паскаль, да Винчи, Эйлер, Ньютон, Бэкон и многие другие.

В XIX веке, с началом научно-технического прогресса и изобретением телеграфа появились первые коммерческие и государственные шифры. Росла скорость шифрования. В конце века криптография окончательно оформилась в самостоятельную науку.

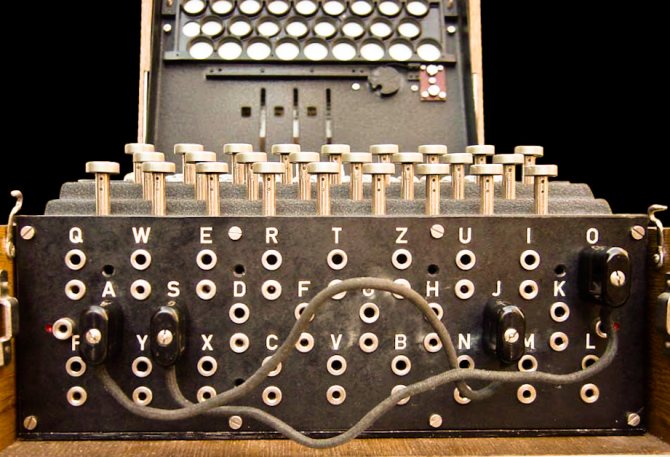

Вторая Мировая война и послевоенный период

Появление радиосвязи позволило передавать информацию с высокой скоростью и вывело шифрование на новый электромеханический, а после электронный уровень. Появились узкие специалисты по дешифровке и перехвату данных. В XX веке возникает специализация в криптографической деятельности. Появляются специалисты по шифрованию, по перехвату зашифрованных сообщений, по дешифрованию данных противника.

В 20е годы были сконструированы роторные шифровальные машины, которые выполняли все операции по преобразованию информации, что затем передавалась по радиоканалам. Они использовались всеми государствами-участниками Второй Мировой войны.

Алгоритмы для роторных машин разрабатывали лучшие математики и инженеры. К. Шеннон –один из видных деятелей того времени в своем труде сформулировал условия нераскрываемости шифров.

Электронные вычислители пришли на смену электромеханическим машинам в послевоенные годы прошлого столетия. Теперь информацию рассекречивали большими фрагментами. Криптографические программные средства начали использовать в коммерческих и гражданских целях для пересылки данных.

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Лбл еёмб, рспдсбннйту?

Сумели? Напишите в комментариях, что у вас получилось.

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

Инженер по информационной безопасности

КРОК, Москва, По итогам собеседования

tproger.ru

Вакансии на tproger.ru

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

def split_len(seq, length): return [seq[i:i + length] for i in range(0, len(seq), length)] def encode(key, plaintext): order = { int(val): num for num, val in enumerate(key) } ciphertext = » for index in sorted(order.keys()): for part in split_len(plaintext, len(key)): try:ciphertext += part[order[index]] except IndexError: continue return ciphertext print(encode(‘3214’, ‘HELLO’))

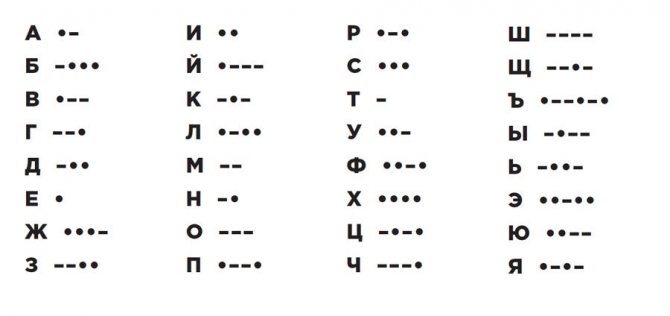

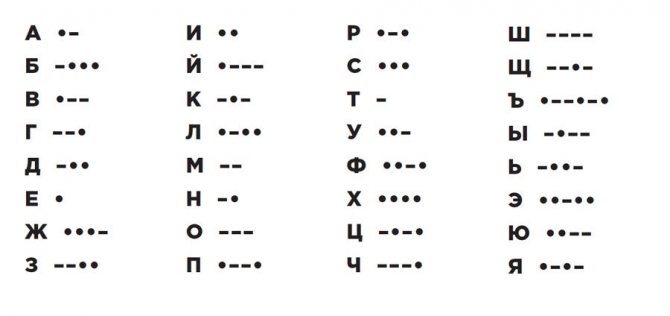

Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Сможете расшифровать сообщение, используя картинку?

•−− −•− −−− −• −•−• • ••• − •− − −••− •• • ••• − −••− −•• • −−−− •• ••−• •−• •− − −−− •−• −•−−

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Иербэй йюк ёурбэй нтчйхйцтаъ энщхуж

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

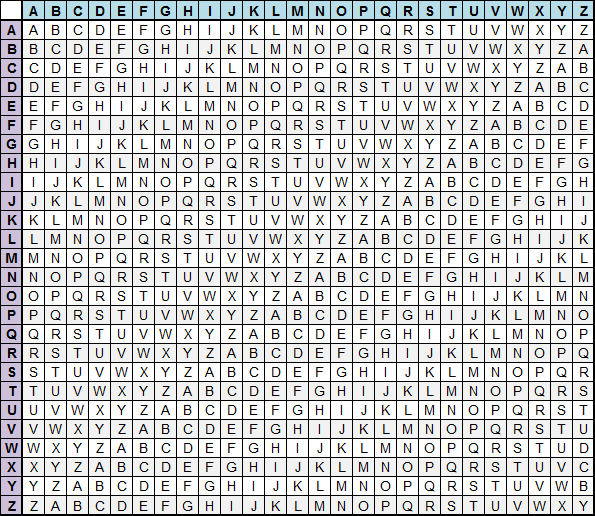

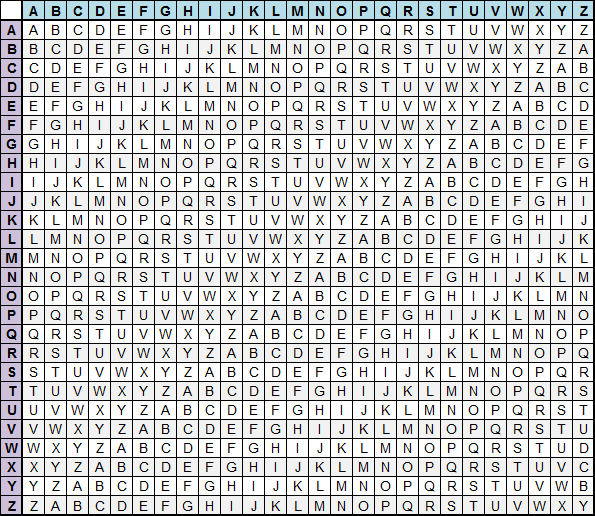

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

зюм иэлруй южжуглёнъ

Подсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Современные методы засекречивания информации

В сегодняшнем гиперинформационном мире шифровальные технологии не просто вышли на новый уровень, но и претерпели значительные изменения. Теперь криптография как наука стала серьезно изучаться и реализовываться в различных направлениях.

Теперь в процессе обмена информацией участвуют не только две стороны: отправитель и адресат, но и другие абоненты. Появилась необходимость в надежной защите и новых способах передачи дешифровочных ключей. В 70е годы У. Диффи и М. Хеллман представили новый принцип шифрования с открытым начальным ключом. Его назвали ассиметричным. Это позволило расширить области использования криптографических методов. Сегодня они применяются в банковских операциях при работе с пластиковыми картами клиентов, в сфере электронной валюты, телекоммуникациях и многих других удаленных операциях, которые выполняются чрез локальную и глобальную сеть.

Современная криптография использует открытые алгоритмы шифрования. Распространены симметричные (DES, AES, Camellia, Twofish, Blowfish), и ассиметричные RSA и Elgamal (Эль-Гамаль) алгоритмы.

Методы шифрования используют как частные и юридические лица, так и государственные структуры. Так, США имеют государственный стандарт шифрования AES. Российская Федерация использует алгоритм блочного шифрования ГОСТ 28147-89 и алгоритм цифровой подписи ГОСТ Р 34.10-2001.

Одно из современных достижений криптографии это создание платежной системы с электронной валютой под названием «биткоин», которая уже широко используется при проведении многих коммерческих операций. Она была создана в 2009 году и считается первой подобной системой. На данный момент есть огромное количество криптовалют, которые пытаются улучшить и дополнить идеи реализованные в биткоине.

Вам также может быть интересно .

Криптография 0