Биткоин и другие криптовалюты традиционно привлекают повышенное внимание мошенников самого разного калибра, которые не только используют их в своей противоправной деятельности, но и активно похищают не только с бирж, но и у рядовых пользователей.

Прибегая к помощи продвинутых технологий, хакеры находят все новые способы отъема средств, однако основные и проверенные временем методы остаются все те же, поскольку каждый день в криптовалютное пространство заходят новые люди, которые часто не располагают адекватным уровнем знаний и осведомленности для противодействиям таким атакам.

Ниже перечислены основные уловки и трюки хакеров, зная о которых пользователи могут как минимум обезопасить свои монеты.

Историческая справка касаемо взломов биткоин-кошельков

В Сети можно встретить множество споров, касающихся взлома биткоин-кошельков. Итогом дискуссии становится выделение двух основных способов: путем получения доступа к ПК владельца виртуальных монет и через подбор ключей (с помощью личных данных пользователя).

В первом варианте вина лежит полностью на владельце Биткоинов. Он сам не защитил компьютер и позволил злоумышленникам украсть личные данные. Для второго способа нужен софт для взлома Биткоин-кошельков.

Если приводить случаи из истории, за время существования Bitcoin произошло много резонансных событий:

- 2011 — взлом криптовалютной биржи Mt.Gox, результатом которого стала кража 650 000 BTC.

- 2014 — воровство монет с биржи Cryptsy. Злоумышленникам удалось увести 13 тысяч Биткоинов и ещё 300 тысяч Лайткоинов.

- 2015 — пострадала биржевая площадка Bitstamp, с которой украдено 19 тысяч BTC. На тот период это составляло около 5 миллионов долларов.

- 2016. В период с апреля по август пострадало сразу три биржи — ShapeShift, Gatecoin и Bitfinex. В первом случае было украдено около 315 Биткоинов, во втором — 250, а в третьем — 119756 BTC.

- 2017 — кража 4700 BTC с сервиса NiceHash. 2018 — кража 158,89 BTC у украинца. Правда похищение было не сетевым, а физическим. Владельца закрыли в гараже и угрозами заставили отдать всё, что есть.

- 2019 — 7 мая биржа Binance была взломана и потеряла около 7000 биткойнов.

- 2020 — взлом биржи Altsbit. Хакерам удалось получить доступ к горячим кошелькам торговой платформы за одну ночь.

Это далеко не все случаи, связанные с взломом криптовалютных бирж и сервисов онлайн-кошельков. В конце 2022 года в новостях прошла информация об аресте программиста из Китая, который украл BTC на сумму 3 млн долларов. Злоумышленник был модератором группы о взломах обменников криптовалюты, публиковал новости о способах краж, путях защиты от обмана. Один из пользователей добавился в группу и при прочтении очередной новости загрузил приложение, создающее новый адрес для бумажника Bitcoin. В итоге все монеты со счёта были украдены.

Полиции удалось поймать злоумышленника. Он взломал кошелек Bitcoin и написал софт, передающий имя и пароль пользователя. Для отправки информации достаточно загрузить программу на ПК и отправить монеты. Всего преступнику удалось совершить три кражи на сумму около 3 миллионов долларов..

Большая часть случаев взлома касается криптовалютных бирж, но это не говорит о «слабости» самого Bitcoin. Криптовалютная сеть не отвечает за безответственное хранение адресов Биткоин. Это задача владельцев. Ситуации со взломом криптовалютных бирж или иных сервисов для хранения личных ключей нельзя сопоставлять со слабой защитой Биткоин-кошелька или системы блокчейн.

Доступ к ключам при взломе btc-кошелька

Криптовалюта Bitcoin — это публичный реестр, называемый Blockchain. Он хранит информацию обо всех транзакциях сети и связанные с ними кошельки. Владение биткоинами означает, что у клиента есть только личный ключ для доступа. Хранить ключи можно в любом виде — на жестком диске или флеш-накопителе, распечатать адреса в виде QR-кодов, хранить в биткоин-банке и т. д.

Злоумышленников не интересуют кошельки, на которых хранится пара биткоинов. Им нужны Интернет-сервисы в базах данных, на которых хранится много ключей или ВТС. Это биткоин-биржи, майнеры, интернет-магазины и владельцы больших сумм биткоинов.

После определения потенциальной жертвы злоумышленники пытаются получить доступ к частным ключам или базам данных. Для этого применяются все методы взлома компьютерных систем — скрытая загрузка вирусов на компьютер или сервер клиента биткоин. Также используются методы добывания паролей непосредственно от клиента (методы социальной инженерии). Если доступ к ключам получен то уже ничто не мешает перевести биткоин на нужные кошельки.

Эффект критической ошибки

Проблемы в клиенте Биткоина могут привести не только к возможности взлома кошельков пользователей, но и к общему кризису криптовалюты. Любая ошибка, которая заставит сторонних программистов создавать новый токен, как это случилось с Ethereum, уничтожит BTC.

Снижение стоимости Биткоина как следствие появление серьезного бага в системе станет фатальным. Инвесторов не интересуют трудности, которые преподносят им акции или цифровые деньги. Если ошибка случилась однажды, сможет повториться и потом. Потерять вложенные финансы не хочет никто.

Программисты, которые работают над клиентом Биткоина и криптовалютой, осознают значение эффекта, вызванного одним багом, поэтому подходят к решению появившихся проблем аккуратно, тестируя каждое обновление вне общей системы. Это практически исключает возникновение ситуации, которая произошла в 2010 году.

К чему привел взрывной рост криптовалют

Взрывной характер роста криптовалют подтверждает высокий интерес к новым цифровым активам. Агрессивное повышение курса монет объясняется желанием уйти от устаревшей банковской системы, которая пытается взять процент с каждой транзакции.

Кроме роста курса отдельных монет растет сам рынок. Любой может собрать инвестиции для реализации своей идеи через ICO. Так появилась известная криптовалюта Monero (XMR), основатели которой сделали акцент на анонимности, а также снижении сложности майнинга. Появляются проекты, внедряемые на государственном уровне. Это повышает интерес людей к блокчейн-проектам, создаваемых с благородными целями, что подталкивает купить криптовалюту.

Начало эпохи киберпреступлений — когда начали взламывать биткоин-кошельки

Все началось в середине 2013 года, когда первые пользователи Биткоина начали испытывать проблемы с безопасностью brainwallet. Примерно в то же время один из пользователей Reddit, известный как btcrobinhood (BTC Робин Гуд), начал воровать монеты из brainwallets. Потом они возвращались законным владельцам. Так он хотел показать уязвимость технологии.

Вдохновленный этим примером, Кастеллуччи создал оригинальную программу-взломщик Brainflayer, которая могла выдавать 10 000 паролей, предугадывая все возможные варианты. Когда он вернулся к своему компьютеру, на котором была запущена программа, он нашел 250 ВТС, уже извлеченных из чужого кошелька. Кастеллуччи был поставлен в трудную ситуацию. У него было два варианта: взять несколько BTC вкачестве оплаты за свои исследования или предупредить пользователей бумажников, что их безопасность под угрозой. В итоге ему удалось связаться с «пострадавшим». Он смог убедить его переместить биткоины в безопасный кошелек.

На время он работать над своими исследованиями. Он надеялся, что проблема уйдет. Ведь многие эксперты говорили, что brainwallet имеет много уязвимых мест. Когда проблема не исчезла, он решил вернуться к исследованиям, утверждая, что это его обязанность — раскрыть слабые места, чтобы пользователи могли принять соответствующие меры и повысить свой уровень защищенности.

Скрытый майнер Adylkuzz взламывает биткоин-кошельки

Все мы помним вирус-вымогатель WannaCry, заразивший полпланеты. Но есть более хитрые хакеры, которые еще до этого шифровальщика тихо зарабатывали, используя дыру в операционной системе Windows. Вирус ничего не требует от пользователя, не ворует средства, но при этом активно проникает в финансовые учреждения.

Мы говорим о майнере Adylkuzz. Он заразил сотни тысяч серверов и компьютеров обычных пользователей. От него пострадали даже компании, работающие в государственном секторе, банковской сфере, ТЭК, транспортной отрасли. Задачей вредоносной программы является захват компьютера и майнинг криптовалюты за ваш счет.

Попытки взлома корпоративных сетей были и раньше. Хакеры добывали биткоины за счет вычислительных мощностей серверов компаний. Кроме биткоинов злоумышленники добывали лайткоины и другие монеты, которые было выгодно майнить на тот момент. Это программное обеспечение использует ту же уязвимость ОС Windows, что и биткоин-вымогатель WannaCry.

Внутри скрытого майнера были найдены файлы Eternalblue и Doublepulsar. Эти инструменты были украдены хакерами с The Shadow Brokers у компании Equation Group, которая связана с американским АНБ. На протяжении 2016-17-го годов эксперты утверждали, что вирус будет приносить доход. Это оказалось правдой.

Кроме корпоративных сетей были заражены сотни тысяч, а может и миллионы ПК пользователей, которые случайно установили на компьютер вредоносную программу. Заражение происходило через торренты, подозрительные сайты, сервисы. Самый высокий процент вирусов был зафиксирован в заархивированных файлах.

Разумеется, вирус ничего не шифрует и не вымогает деньги. Но если сервер нагружен, наличие скрытого майнера приводит к перегрузке и возникновению критичных проблем. На зараженных серверах часто системные администраторы наблюдали «синий экран смерти», а также нестабильность корпоративной сети.

Во время майнинга Adylkuzz ворует значительную часть производительности серверов. Каждый зараженный компьютер сканирует и пытается взломать машины, являющиеся частью одной сети. Также заражаются интернет-узлы, создающие огромные объемы трафика. Это приводит к перегрузкам сетевых ресурсов. Что становится причиной комплектующих серверов.

Социальная инженерия и фишинг

Под социальной инженерией понимается совокупность обменных приемов, заставляющих пользователей выполнять на сайтах или в приложениях действия, которые могут нанести им ущерб. Одним из таких весьма популярных методов является фишинг — создание сайтов-клонов известных ресурсов, которые вынуждают пользователей раскрывать свои персональные данные, включая пароли, телефонные номера, реквизиты банковских карт, а в последние годы и приватные ключи от криптовалютных кошельков.

Ссылки на фишинговые сайты могут распространяться разными способами: рекламные объявления в соцсетях, электронные письма. Все это делается с единственной целью — заставить невнимательного пользователя перейти на фейковый сайт, чтобы он ввел там персональные данные.

По данным Chainalysis, в криптовалютном пространстве фишинг оставался наиболее прибыльным мошенническим методом на протяжении 2017-2018 годов. Однако, если в 2022 году на его долю приходилось более 88% всех мошеннических схем, то в 2022 году этот метод стал менее эффективным, и его показатель успешности снизился уже до 38,7%.

Опасность стать жертвой фишинговой атаки сохраняется до сих пор. Среди последних таких инцидентов можно выделить атаки на популярный кошелек Electrum в декабре 2022 и в апреле 2022 гг. Нередко при этом атаки велись и на альткоин-кошельки.

Кроме того, за последнее время жертвами фишинговых атак становились биржи Bitfinex и Binance, аппаратный кошелек Trezor, платформа для покупки/продажи биткоинов LocalBitcoins, а также пользователи социальных сетей, например, Facebook. В последнем случае злоумышленники копируют страницы популярных криптовалютных сообществ, после чего используют фотографии участников реальных сообществ, отмечая их в посте как победителей программы лояльности к платформе.

О том, какое значение борьбе с фишингом придают ведущие представители индустрии, сполна говорит и тот факт, что Binance Labs, венчурное подразделение криптовалютной биржи Binance, осуществило инвестиции в PhishFort. Компания специализируется на защите от фишинговых атак. Она ориентируется на бизнесы, находящиеся в высокой группе риска: биткоин-биржи, ICO-проекты, платформы по выпуску токенов.

Рекомендации по защите от фишинговых атак весьма просты: повышение общей компьютерной грамотности, собственная внимательность (ручной ввод URL и проверка использования протокола https), а также недоверие к объявлениям, предлагающим бесплатную раздачу криптовалют.

Атака на TheDAO

Июнь 2016

С помощью уязвимости была атакована первая децентрализованная автономная организация и первый массовый ICO-проект на Эфириуме.

В один из летних дней пользователи GitHub и участники проекта забили тревогу по поводу «ужасной атаки на контракты кошельков».

К решению этой проблемы подключился и сам Стефан Туаль, который уже на следующий день опубликовал ссылку на фикс и анонсировал серию апгрейдов ПО.

Эту уязвимость Туаль назвал «рекурсивным вызовом» — именно она и привела проект The DAO к краху. Хакер заполучил 3,5 миллиона ETH (~45 миллионов долларов).

Троянские вирусы с целью взлома btc-кошельков

Это разновидность вредоносных программ, проникающих в компьютер под видом легального ПО. Они осуществляют различные неподтвержденные пользователем действия:

- сбор информации о банковских картах,

- нарушение работоспособности компьютера,

- использование ресурсов компьютера в целях майнинга,

- использование IP для нелегальной торговли и т. п.

Но изобретательность хакеров на месте не стоит. Так была обнаружена новая версия печально известного трояна Win32.Rakhni. Этот вирус известен еще с 2013 года, но если поначалу он фокусировался исключительно на шифровании устройств и требовании выкупа за разблокировку, то новая версия пошла намного дальше.

Для начала она проверяет наличие папок, связанных с биткоин-кошельками, и, если таковые обнаружены, шифрует компьютер и требует выкуп. Однако, если таких папок найдено не было, Win32.Rakhni устанавливает вредонос, похищающий вычислительные мощности компьютера с целью скрытого майнинга криптовалют, а также пытается распространиться на другие устройства в сети.

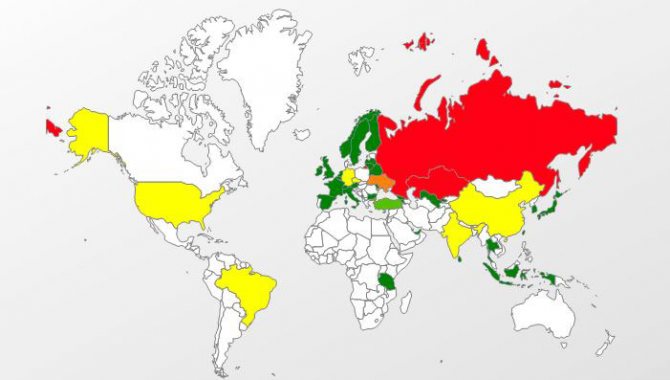

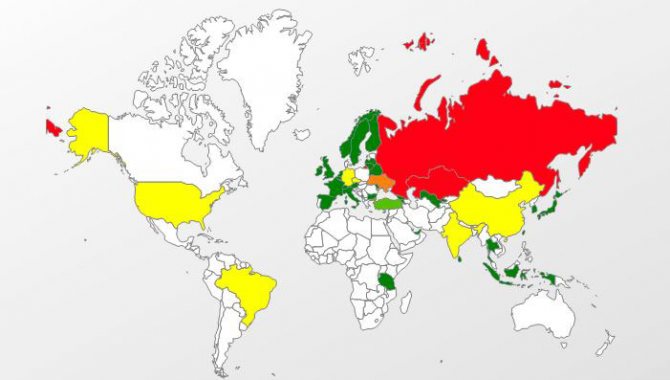

При этом, как видно на изображении выше, более 95% всех случаев заражения компьютеров этим трояном приходилось на Россию, второе и третье места достались Казахстану и Украине.

Согласно данным Kaspersky Labs, Win32.Rakhni чаще всего распространяется через электронные письма, в которых пользователям предлагается открыть прикрепленный pdf-файл, однако вместо ожидаемого содержимого запускается программа-вредонос.

Как и в случае с фишинговыми атаками для предотвращения заражения устройств необходимо соблюдать базовую компьютерную гигиену и быть крайне внимательным к открываемым вложениям.

Как обезопасить свой аккаунт

Чтобы защитить электронный кошелек, нужно пользоваться СМС-уведомлениями и привязать почту. В этом случае система будет отправлять два разных пароля при смене личных данных, и уведомлять владельца о любых действиях в кошельке.

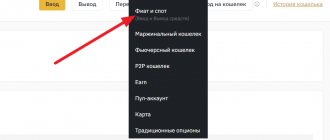

Для привязки почты:

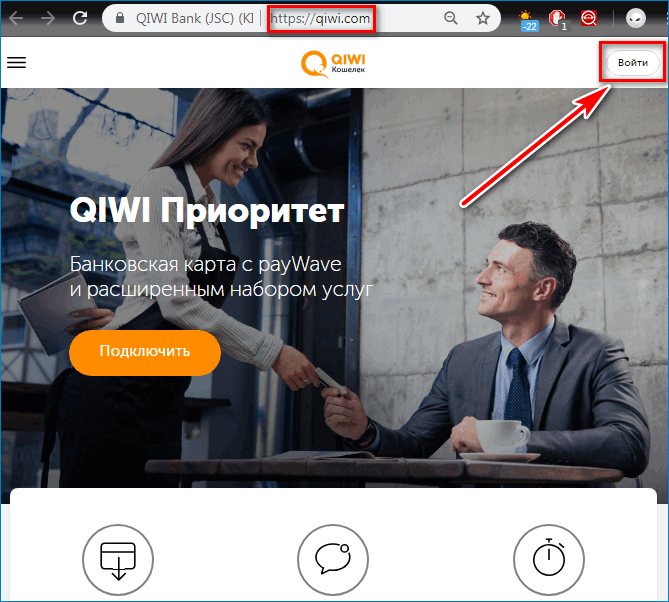

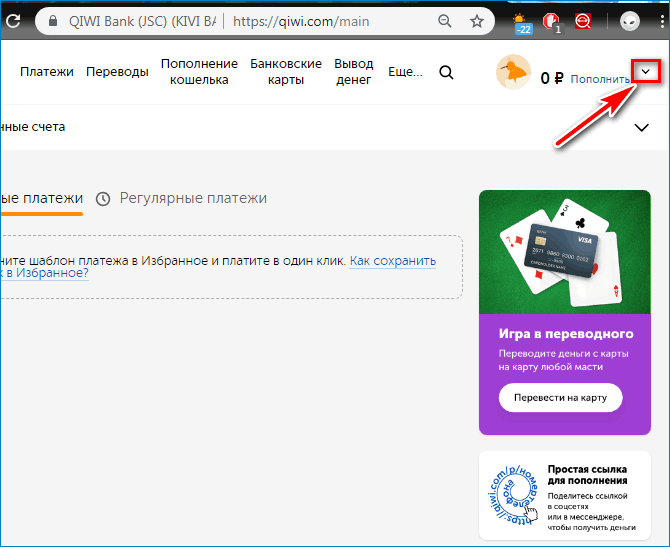

- Переходим на сайт кошелька qiwi.com.

- Входим в личный профиль.

- Кликаем по стрелочке для входа в меню.

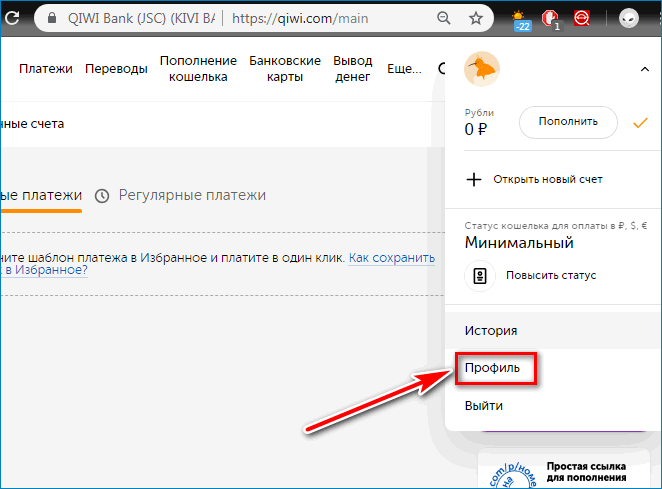

- Переходим в настройки профиля.

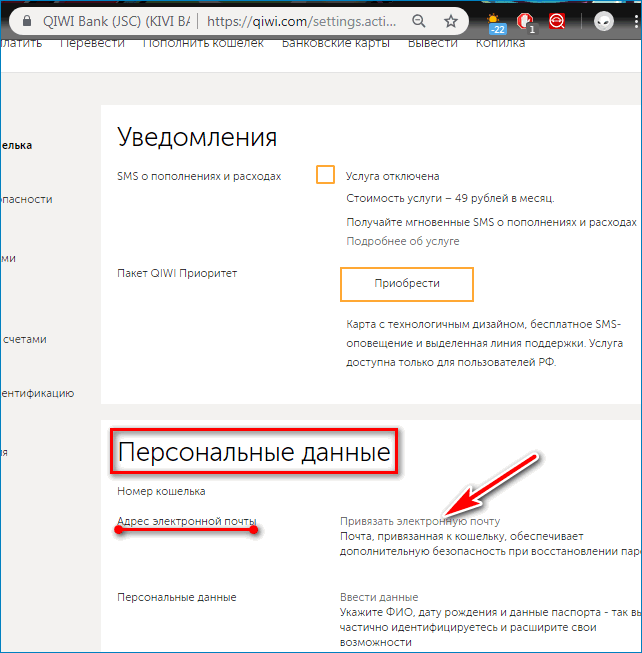

- Листаем страницу вниз до пункта «Персональные данные».

- Кликаем по строке «Привязать электронную почту».

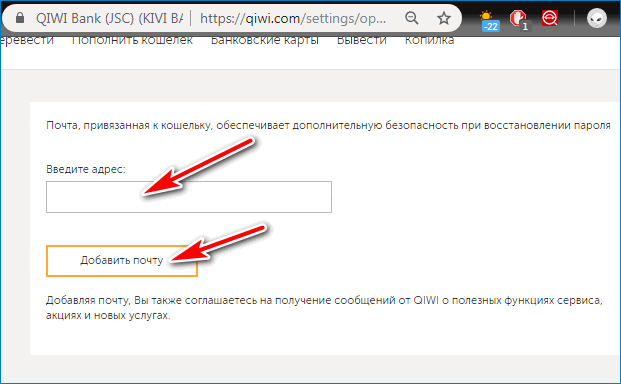

- В открывшемся меню указываем все необходимые данные и подтверждаем действие.

Для завершения активации нужно перейти на указанный электронный ящик, открыть сообщение от Киви и перейти по ссылке.

Пользователи активно используют кошелек Киви в электронном виде или с помощью приложения на устройствах от Apple и под управлением Андроид. Благодаря современным системам защиты можно не беспокоиться за безопасность средств на счете. Соблюдая определенные правила и не попадаясь на уловки мошенников, пользователь сохранит свои деньги и не попадет в неприятную ситуацию.

Клавиатурные шпионы (keyloggers)

Вредоносные программы зачастую состоят из нескольких компонентов, каждый из них выполняет собственную задачу. Один из популярных приемов при атаках — это так называемые клавиатурные шпионы (кейлоггеры). Это узкоспециализированный инструмент, записывающий все нажатия клавиш на устройствах. С его помощью злоумышленники могут незаметно завладеть всей конфиденциальной информацией пользователя, включая пароли и ключи от криптовалютных кошельков.

Чаще всего кейлоггеры проникают в системы с составе комплексного вредоносного софта, но иногда они могут быть встроены во вполне легальное программное обеспечение.

Производители антивирусников, как правило, добавляют известные кейлоггеры в свои базы, и метод защиты от них мало чем отличается от метода защиты от любого другого вредоносного софта. Проблема в том, что кейлоггеров очень много. Уследить за всеми физически очень сложно. По этой причине клавиатурные шпионы с первой попытки часто не определяются антивирусами.

вредоносная программа Bitcoin miner

Для тех, кто хочет узнать. Как взломать Биткойн-кран. Еще один вариант-полагаться на некоторые вредоносные программы Биткойн-майнера.

Каждый биткойн, который добывается, усложняет создание новых биткойнов. Вам нужно электричество для запуска и охлаждения этих А поскольку электричество является основной эксплуатационной стоимостью для биткойн-майнеров. Многие из них заимствуют ресурсы для майнинга биткойнов. Они обычно делают это, распространяя вредоносное ПО для майнинга биткойнов.

Сегодня биткойн просто добывается через крупнейшие Биткойн-вредоносные ботнеты. Хотя у них нет никаких негативных намерений, все же использование компьютера таким образом не разрешается. Поскольку они склонны захватывать онлайн-видеоаппаратуру. И жертва несет все расходы. В результате угнанные компьютеры также замедляются.

Публичные сети Wi-Fi

Кража средств через общедоступные сети Wi-Fi всегда была и остается одним из наиболее популярных инструментов злоумышленников. Большинство Wi-Fi-роутеров используют протокол WPA (Wi-Fi Protected Access), который не только шифрует всю информацию в беспроводной сети, но и обеспечивает доступ к ней только авторизованным пользователям.

Однако хакеры нашли лазейку. Запуская несложную команду KRACK, они заставляют устройство жертвы переподключиться к собственной сети Wi-Fi. После чего они получают возможность отслеживать и контролировать всю проходящую через нее информацию, включая ключи от криптовалютных кошельков.

Защититься от такой атаки помогают регулярные обновления прошивок роутера, а также собственная внимательность: никогда не следует осуществлять транзакции, находясь в публичных местах, вроде вокзалов, аэропортов, гостиниц или, что происходит весьма часто среди представителей биткоин-сообщества, на блокчейн-конференциях.

Slack-боты

Еще есть Slack-боты. Они отправляют пользователю уведомление о проблеме с кошельком. Конечная цель — заставить человека нажать на сообщение и ввести приватный ключ.

Наиболее масштабной успешной хакерской атакой, в ходе которой были задействованы боты для Slack, стал инцидент с Enigma в августе 2017 года. Тогда проект был вынужден приостановить пресейл токенов ECAT после того, как неизвестные злоумышленники взломали сайт проекта и, указав ложный ETH-адрес, лишили его более $400 000.

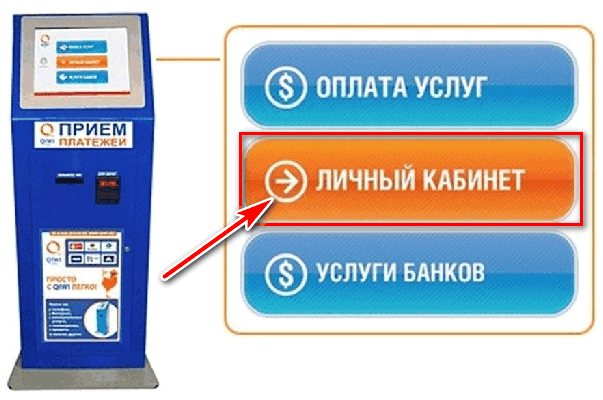

«Ловушки» в терминалах QIWI

Эти терминалы с веселой желтой птичкой стоят практически во всех общественных местах: на станциях метро, магазинах, торговых центрах, супермаркетах, и даже в простых забегаловках. Они достаточно удобны для совершения различных операций, имеют удобный и понятный интерфейс, поэтому люди активно ими пользуются.

Опасностей в работе с платежными терминалами достаточно много. Даже после того, как человек нажмет «Выход» и отойдет от терминала, ему не стоит наивно полагать, что кошелек находится в полной безопасности. Схема взлома кошелька довольно проста: у каждого терминала есть корзина для чеков, куда пользователи выбрасывают квитанции об оплате. Мошенникам абсолютно не составляет труда взять их, найти номер телефона клиента и войти в личный кабинет. Данные пользователя, который совершался операцию в терминале, хранятся сутки в памяти устройства. Эксперты по безопасности рекомендуют обязательно нажимать кнопку Выход на терминале и не выкидывать свой чек – лучше его разорвать на мелкие кусочки или выбросить в другую корзину для мусора.

Расширения, плагины и аддоны для браузеров для взлома btc-кошельков

Существует немало браузерных расширений и плагинов. Они помогают сделать взаимодействие с криптовалютными кошельками более простым и комфортным. Однако написаны они, как правило, на JavaScript, что делает их уязвимыми к хакерским атакам. Речь может идти как о перехвате пользовательских данных и дальнейшем доступе к кошелькам, так и об установке программ для скрытого майнинга.

При этом, как отметили в Check Point Software Technologies Ltd, именно скрытые криптомайнеры остаются доминирующей угрозой для организаций по всему миру.

Противостоять этой угрозе можно несколькими способами: установить отдельный браузер или даже отдельный компьютер для трейдинга, использовать режим инкогнито, регулярно обновлять антивирусные базы и не скачивать никаких сомнительных расширений или плагинов.

Основная часть хакерских атак приходится на биржи и компании. Однако индивидуальных пользователей они также не обходят вниманием. Хакеры идут на шаг впереди всей индустрии. Важным аспектом борьбы со злоумышленниками остается собственная компьютерная грамотность пользователей и отслеживание последних трендов и событий в области кибербезопасности.

Какие способы существуют

Для взлома электронного кошелька применяются следующие способы:

- получение пользовательских данных и вход в аккаунт;

- интеллектуальная атака путем загрузки приложения Qiwi hack.

Мошенники используют немало смекалки, чтобы получить доступ в профиль кошелька и воспользоваться чужими средствами. Пользователи опасаются за свои деньги, однако сами допускают массу ошибок и попадают в неприятные ситуации.

Статья в тему: Как удалить аккаунт вайлдберриз в приложении

Взлом без дополнительных программ

Взлом Киви кошелька чаще всего осуществляется путем хитрых махинаций со стороны злоумышленников.

Для получения кода из СМС или пароля для личного кабинета они могут:

- отправлять сообщения на почту или мобильное устройство под видом службы поддержки;

- совершать голосовые вызовы от лица сотрудника безопасности и запрашивать личные для проверки.

Важно. При обнаружении интереса к кошельку по СМС, e-mail, голосовым вызовам нужно срочно обратиться в официальную горячую линию и сообщить о мошенничестве. Номер службы: 8. Звонок по всей России совершается бесплатно, система работает в круглосуточном режиме.

Одним из частых способов является невнимательность при посещении терминала. В этом случае пользователь входит в собственный профиль самостоятельно, выполняет нужные операции и уходит, забыв выйти из аккаунта. Система автоматически переходит в главное меню через несколько минут и выходит из профиля, однако мошенники могут воспользоваться этим и вывести все деньги на личный счет.

Другим вариантом мошенничества без установки приложений является предложение удвоить средства.

Обман работает по схеме:

- клиент Qiwi натыкается на объявление в интернете с подробным указанием как удвоить собственный счет;

- отправляет деньги на указанные реквизиты и ожидает поступления увеличенной суммы.

Свои деньги пользователь не получит ни через минуту, ни через год. Это стандартная мошенническая схема, которая не требует взлома кошелька и основывается на жажде легкого заработка клиента Qiwi. Пользователь самостоятельно отправляет деньги на указанный счет, а рекламная информация с сайта исчезает через несколько часов. В таком случае вернуть деньги уже невозможно.

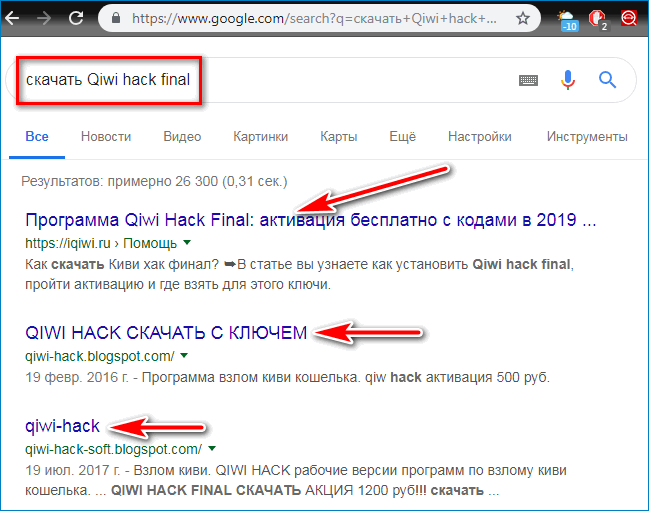

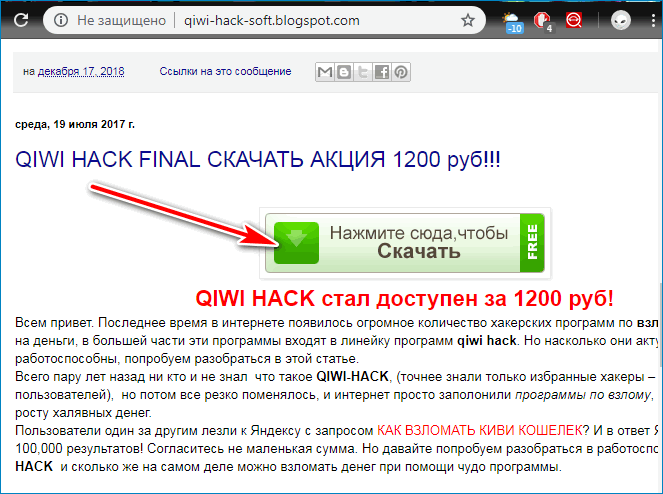

Qiwi Hack

В сети распространена программа для взлома Киви, за активацию которой нужно платить деньги. Разработчики предлагают получение данных с любого кошелька и быстрый вывод средств на указанные реквизиты.

Статья в тему: Как создать аккаунт другого региона на ps4

Для поиска приложения:

- Открываем браузер на компьютере.

- В строке поиска вписываем запрос: «скачать QiwiHack Final».

- Перейти на одну из страниц.

- Загрузить приложение.

Важно. Данное приложение не может взломать кошелек Киви. Все отзывы на сайтах являются постановочными и используются для привлечения новых клиентов. При установке нужно активировать аккаунт. Ключ предлагается за деньги, как правило, от 500 до 1500 рублей. При оплате пользователь получает неработоспособное приложение, а деньги уже перечислены мошенникам.