SHA 256 – это способ хеширования информации, использующийся в сети Bitcoin и многих других криптовалютах.

Его название – это аббревиатура от Secure Hashing Algorithm. Создателем данной технологии является подразделение Минобороны США по нацбезопасности. Ключевая задача алгоритма – преобразование информации в определенное значение конкретной длины, которая выступает в качестве идентификатора.

Алгоритм хеширования SHA 256 позволяет контролировать эмиссию криптовалюты, поскольку является важной составляющей майнинга, а также обеспечивает максимальную защищенность сети. Чтобы заниматься добычей цифровых активов, нужно тщательно проанализировать особенности этой технологии, в частности понять, для чего она нужна и какие задачи способна решать.

Алгоритм хеширования SHA-256

Если упростить, то англоязычная аббревиатура SHA на русский переводится как «безопасный хеш-алгоритм». Это один из многих криптографических алгоритмов. Рассматриваемая хеш-функция является представителем класса SHA второго поколения. Впервые информация об этой технологии была опубликована NIST (Национальный институт стандартов США). Алгоритму был присвоен статус федерального стандарта.

SHA256 – алгоритм хеширования, использующийся для преобразования входной информации любого объема в строку фиксированного размера. Следовательно, он обеспечивает прием входа, а затем осуществляет выход четко установленной длины. Это и есть хеш. Совершенно неважно, пользователь вводит букву, слово или целую книгу – на выходе он получит код установленной длины.

Алгоритм преобразовывает информацию в 256-битный код, состоящий из 64 букв или цифр, составленных случайным образом. В результате генерируются практически уникальные комбинации, которые крайне тяжело расшифровать. Обратное преобразование невозможно, что, собственно, и делает SHA 256 одним из самых безопасных алгоритмов.

Детерминированность – еще одна важная особенность SHA, которую нельзя упускать. Сгенерированный код будет всегда одинаковым, если используют идентичные входные параметры. Эта характеристика делает данную хеш-функцию идеальной для использования в пиринговой сети Bitcoin. Сегодня есть множество других способов хеширования, а у SHA 256 немало недостатков, но он продолжает пользоваться популярностью.

Где используется

Основная сфера применения – различные приложения.

SHA 256 позволяет: проверить пароль или подлинность кода, защитить от взлома различные базы данных, включая Blockchain, а также используется для цифровых подписей. С помощью алгоритма определяется целостность информации. Пользователи могут удостовериться, что загруженные данные останутся неизменными, то есть сохранится их исходное состояние.

Для лучшего понимания специфики использования рассмотрим наглядный пример: пользователь скачивает BTC-кошелек. Естественно, что для обеспечения максимальной безопасности нужно удостовериться в оригинальности его происхождения. Сделать это можно, сопоставив хеши кошелька с исходными данными, которые предоставил разработчик. По аналогичному принципу функция используется и в других сферах.

Этот способ хеширования активно применяется в различных протоколах шифрования, программах, направленных на обеспечение высокого уровня безопасности. Самый известный пример – сертификаты SSL и TLS. Их подключают практически все web-сайты. Наличие сертификата подтверждает подлинность ресурса, а также является действенным методом борьбы против фишинговых атак.

CryptoNight

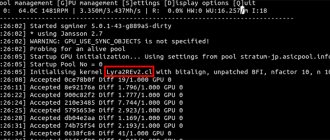

Майнинг на CryptoNight

CryptoNight

— это алгоритм для анонимных криптовалют, в основе которого лежат такие технологии как кольцевые подписи и одноразовые адреса. Он стал, прежде всего, известен благодаря криптовалюте Monero (XMR). Генерация блока занимает около 60 секунд.

Особенности

Применение CryptoNight позволяет создать конфиденциальную, защищенную и взаимозаменяемую цифровую валюту. Эти свойства достигаются благодаря применению протокола CryptoNote, который был создан в 2012 году блокчейн-разработчиком (или группой разработчиков) под псевдонимом Николас ван Саберхаген. До сих пор неизвестно, кто скрывается за этим именем.

Высокая степень анонимности алгоритма CryptoNight достигается благодаря использованию двух технологий:

- Кольцевые подписи (шифруют отправителя);

- Одноразовые адреса (шифруют получателя).

Из-за того, что транзакции являются абсолютно анонимными, все монеты, построенной на алгоритме криптовалют CryptoNight, являются взаимозаменяемыми.

Это означает, что они не имеют «темного прошлого», как, например, Bitcoin, блокчейн которого позволяет отследить движение определенного коина и его участие в «грязных делах».

Обозреватель блокчейна

Еще одна очень важная особенность данного алгоритма состоит в том, что для майнинга наиболее эффективными является использование CPU в паре с GPU, хотя добыча только на центральном процессоре тоже дает положительные результаты. И, напротив, применение устройств ASIC является экономически невыгодным.

Секрет в том, что CryptoNight требовательный к оперативной памяти (для правильной работы нужно минимум 2 Гб), а не к скорости проведения математических вычислений, в чем сильны ASIC-майнеры.

Процесс поиска правильного nonce для генерации блока состоит в том, что CryptoNight создает рандомные блоки, которые хранит в памяти вычислительного устройства, а не отправляет непрерывные частые обращения к майнеру с целью проведения математических операций, как это происходит в случае использования алгоритма SHA-256 (используемого для Bitcoin).

Это позволяет построить более децентрализованную сеть и не допустить возникновения ситуации, когда больше половины хешрейта принадлежит одному узлу, и существует высокая вероятность проведения атаки 51%.

☝️

Для эффективного майнинга криптовалют, работающих на основе CryptoNight, стоит использовать центральные процессоры Intel Core поколений i5 и i7.

Также хорошие результаты показывает применение оборудования бренда Radeon HD (новые модели). Кроме того, для майнинга криптовалют на основе CryptoNight можно использовать ASIC-майнеры.

☝️

На данный момент для этого подходят такие модели: Antminer X3, Baikal Giant-N, PinIdea RR-200, DragonMint X1/X2.

Однако стоит отметить, что Monero каждый год вносит изменения в протокол, которые помогают защитить добычу монеты от использования ASIC. Но другие монеты, работающие на CryptoNight, например, Bytecoin, Aeon, без проблем добываются при помощи ASIC.

Более подробно узнать о принципе работы анонимных монет вы сможете, посмотрев видео ниже:

Анонимные криптовалюты

Что такое хеш-функция?

Это способ преобразования исходной информации любого объема в битовую строку фиксированной длины. Хеш-функции предназначены для выполнения трех основных целей:

обеспечение целостности информации – в дальнейшем ее нельзя поменять; принятие ввода информации абсолютно любого объема для ее последующего преобразования в код фиксированной длины; отсутствие возможности обратного преобразования, то есть из битной строки нельзя получить исходные данные.

Именно на этих трех принципах и базируются хеш-функции.

Принцип работы хеширования

Хешированием принято называть процесс преобразования исходной информации в цифровой код. Уникальность сгенерированного значения позволяет легко определить именно эти данные. Зашифрованная строка создается по специальному алгоритму, который принято называть hash-функцией. Если говорить о Биткоине, то валидное число в строке подписи блока будет всегда содержать определенное количество нулей. Оно зависит от объема уже добытых монет. Поэтому расшифровать информацию до исходного состояния невозможно.

С помощью алгоритма SHA 256 можно зашифровать абсолютно все.

Например, реально превратить любое литературное произведение в цифровой код, состоящий из 64 символов. Напоминаем, что обратное преобразование невозможно. Трансформировать 64-значную комбинацию случайных чисел и букв, превратить в текст, чтобы внести в него коррективы, не получится. Воспользоваться хеш-функцией сможет каждый, открыв сайт автоматического шифрования.

Таблица наиболее популярных криптовалютных алгоритмов

| Алгоритм | Криптовалюта |

| SHA-256 | Bitcoin, Bitcoin Cash, EOS, Steem, Litecoin Cash |

| Ethash | Ethereum, Ethereum Classic |

| Scrypt | Litecoin |

| CryptoNight | Monero, Bytecoin, Electroneum, CryptoNoteCoin, DarkNetCoin |

| X11 | Dash |

| Equihash | Zcash, Bitcoin Gold, Komodo, ZClassic, ZenCash, Bitcoin Private |

| ProgPow | Bitcoin Interest, Veil, Zano, EtherCore, Super Zero, Epic Cash |

| Quark | Quark, Amsterdam Coin, Darknet, BiosCrypto, Dimecoin |

Алгоритм SHA-256

Secure Hash Algorithm – безопасный алгоритм хеширования, который появился в 2001 году. Цифра отображает размер чисел – 256 бит. За разработку алгоритма отвечает АНБ США. Первоначальная задумка заключалась в обеспечении высокого уровня конфиденциальности в протоколах TLS, SSL, SSH и PGP. В 2003 году ученые Гилберт и Хандштук подтвердили безопасность алгоритма. Позже, в 2008 году, исследователи из Индии все же нашли коллизии – разные сообщения с одинаковым хешем. В сентябре того же года они представили более безопасный метод конструирования алгоритма.

Наработки АНБ использовал Сатоши Накамото для обеспечения анонимности в сети Bitcoin, которая была запущена 3 января 2009 года. Поскольку у криптовалюты открытый исходных код, его часто использовали для создания других цифровых монет. Однако главный недостаток SHA-256 заключается в более медленной работе. Из-за этого начали появляться монеты на других алгоритмах.

SHA-256 нашел применение не только в криптовалютах. Сегодня его используют:

- OpenLab – хеши паролей;

- DNSSEC – дайджесты DNSKEY в протоколе DNSSEC;

- X.509, DSA и PGP – создание электронной цифровой подписи;

- IPSec – поддержка в протоколах ESP и IKE.

Ранее для эффективного майнинга на SHA-256 подходил обычный персональный компьютер. Однако со временем хешрейт сети начал стремительно увеличиваться, из-за чего рентабельность добычи криптовалюты подобным образом начала падать. Ситуация ухудшилась с появлением ASIC – теперь из-за особенностей алгоритма SHA-256 добывать BTC имеет смысл только с использованием специального оборудования. C этого момента началась «гонка вооружений», поскольку практически каждый год появляются новые, более мощные модели.

Алгоритм Ethash

Ethash – обновленная версия алгоритма Dagger Hashimoto, который был получен благодаря объединению Hashimoto Thaddeus Dryja и Dagger. Последний был разработан Виталиком Бутерином. Разработчики алгоритма ставили перед собой следующие цели:

- усложнить создание ASIC;

- обеспечить легкую проверку клиента;

- обеспечить полное хранение цепочки блоков.

Несмотря на попытки усложнить производство ASIC, в 2022 году компания Bitmain объявила о создании специализированного оборудования для добычи Ethereum. Подобная ситуация не устраивала разработчиков Ethereum, и они объявили о брикетировании. Сеть может обновиться в любой момент, из-за чего ASIC перестанет приносить деньги. Позже разработчики объявили о переходе на POS – это сделает дальнейшее производство ASIC бессмысленным.

Для майнинга монет на базе Ethash в текущих условиях лучше всего подходят видеокарты. При майнинге в память видеокарты загружается DAG-файл. Размер этого документа постепенно растет. Вес файла уже превысил 4 ГБ

. Для майнинга необходимо иметь видеокарты с объемом памяти от

6 ГБ

. Однако и она через несколько лет перестанет приносить прибыль.

С проблемой увеличения DAG-файла столкнулась и другая криптовалюта – Ethereum Classic. Когда вес документа приблизился к значению 3,96 ГБ

, разработчики приняли решение обновить алгоритм и уменьшить размер файла до

2,5 ГБ

. В противном случае из-за низкой популярности сети существовал риск, что основная часть хешрейта достанется маленькой группе лиц.

Алгоритм Scrypt

Scrypt получил популярность после появления Litecoin. Однако автором алгоритма является не создатель криптовалюты Чарльз Ли, а офицер безопасности FreeBSD Колин Персиваль. Разработчик пытался защитить алгоритм от действий ASIC. Для вычисления функций алгоритму требуется значительный объем памяти со случайным доступом. В конечном результате это сделало Litecoin более гибким, нежели Bitcoin.

Для майнинга криптовалют на базе Scrypt подойдет центральный и графический процессоры. Однако считается, что видеокарты лучше справляются с майнингом монет за счет большей производительности. Из-за низкой стоимости большинство майнеров отдает предпочтение картам от AMD. Однако, несмотря на попытки разработчиков защитить криптовалюту от специализированного оборудования, на рынке представлено несколько эффективных вариантов ASIC-ов, поэтому добывать LTC с помощью видеокарт стало менее выгодно.

В качестве решения проблемы появилась модернизированная вариация алгоритма Scrypt-N. Его отличие заключается в постоянном повышении требуемой памяти, из-за чего создавать ASIC становится бессмысленно. Впервые этот алгоритм использовали для создания монеты Vertcoin. Несмотря на свою уникальность и отличие от Litecoin, она так и не обрела популярность. По данным CoinsMarketCap, она занимает 538-е место по размеру капитализации.

Еще одной вариацией стал NeoScrypt. Изначально базовый алгоритм изменялся под потребности криптовалюты Feathercoin. Алгоритм также пытались наделить устойчивостью к ASIC. NeoScrypt используют несколько монет – VIVO, Phoenixcoin, Innova. Из них внимания заслуживает только первая. Ей удается удерживать позиции в топ-100 криптовалют по версии CoinMarketCap. По своим характеристикам VIVO можно сравнить с Dash – монета также предоставляет высокий уровень анонимности.

Алгоритм CryptoNight

CryptoNight – популярный алгоритм майнинга, главной особенностью которого является обеспечение анонимности за счет использования CryptoNote. Повышенную конфиденциальность смог реализовать американский специалист Бернштейн. Ему удалось добавить в алгоритм затемнение кода в каждой подписи. Небольшие изменения исходного кода позволили также реализовать систему миксинга – все транзакции перемешиваются между собой для дополнительной защиты данных.

По сравнению с вышеперечисленными алгоритмами, CryptoNight наименее требовательный, за счет чего криптовалюту можно добывать с помощью центрального процессора. Такой подход делает Monero и другие монеты более доступными для широких масс, тем не менее рентабельность майнинга все равно остается под вопросом из-за цен на электричество. Среди основных преимуществ CryptoNight выделяют:

- постепенное уменьшение эмиссии;

- высокая скорость создания блоков;

- сопротивление ASIC;

- возможность задействовать CPU и GPU;

- более высокий уровень анонимности, чем у SHA-256 или других алгоритмов.

Несмотря на защищенность от ASIC, производителям все же удалось создать специализированное оборудование для добычи криптовалюты, например monero майнинг. После этого, в 2022 году, разработчики криптовалюты приняли решение провести хардфорк и перейти на улучшенную версию алгоритма – CryptoNight V8. Это позволило исправить некоторые ошибки и сделать неэффективными любые ASIC. Однако из-за этого немного упала эффективность добычи криптовалюты на видеокартах. Хардфорк позволил решить проблему, но через год разработчики столкнулись с другой – централизация мощностей. Мыслями о возможной атаке 51 % поделился блогер по майнингу ValeraTV.

В этот раз вместо банального улучшения старого алгоритма перешли на другой – RandomX. Его особенность заключается в произвольном выполнении разных частей кода и загрузке памяти устройств. Из-за нового алгоритма хешрейт GPU и CPU несколько снизился, но сильнее всего пострадают ASIC – подобное оборудование перестанет быть эффективным, а самим производителям будет выгоднее затачивать технику под другие монеты.

Алгоритм Х11 и выше

Х11 – алгоритм майнинга, который использует 11 функций

для хеширования. Подобный подход обеспечивает высокую степень безопасности и защищенность от ASIC. В теории разработчикам потребуется очень много времени на создание специализированного оборудования. Впервые алгоритм начал использоваться криптовалютой Darkcoin, которая появилась в 2014 году. Через год она сменила название на Dash. Сегодня dash майнинг доступен на видеокартах и асиках с поддержкой Х11.

Первые несколько лет производство ASIC удавалось сдерживать, но в 2016 году производители все же смогли найти решение. Это дало толчок для развития обновленных версий алгоритма. Так появились новые версии алгоритма — X13, Х15 и Х17. Их базовый принцип работы практически не отличается, поскольку они лишь добавляют количество функций. Не трудно догадаться, что последний вариант считается наиболее защищенным от ASIC. Алгоритм X17 используют следующие криптовалюты:

- Verge;

- MKTCoin;

- SHIELD;

- Bitmark;

- Volvox;

- GlobalToken.

Наиболее популярной из них считается Verge – она занимает 85-е место

по размеру капитализации (по данным CoinMarketCap). В отличие от Х11, для Х17 еще нет разработанного ASIC, соответственно, для добычи Verge и аналогичных криптовалют подходит CPU и GPU. Это положительно сказывается на хешрейте, но из-за низкой популярности большинства монет майнинг может оказаться убыточным из-за высоких тарифов на электричество.

Алгоритм Equihash

Equihash – анонимный алгоритм, который появился в 2016 году. Его использовали при создании криптовалюты Zcash. Сейчас монета находится на 32-м месте в рейтинге CoinMarketCap. Алгоритм позволяет публиковать платежи в блокчейне, но при этом скрывает отправителя, получателя и сумму перевода. Его авторами являются Александр Бирюков и Дмитрий Ховратов – ученые из Люксембурга. В свое время отдельные личности называли Zcash наиболее привлекательной заменой биткоину из-за подлинного уровня анонимности – происхождение монеты невозможно установить за счет доказательства с нулевым разглашением.

Equihash достаточно требовательный к объему памяти, при этом скорость обработки вычислений играет меньшую роль. Подобное решение также делает сеть устойчивой к ASIC, однако со временем производители смогли создать машину для эффективного майнинга – Antminer Z9 mini от Bitmain и A9 ZMaster. Создатели Zcash отказались от проведения хардфорка или других методов борьбы с ASIC. В результате стоимость криптовалюты сильно упала – ранее Zcash уверенно входил в топ-10 криптовалют и имел шансы закрепиться в списке.

В качестве альтернативного варианта появилась криптовалюта Zero. Она использует улучшенный алгоритм EquihashZero, который лучше защищает сеть от ASIC. Пока у производителей не получилось создать специализированную технику, поэтому майнеры используют GPU. Однако монета Zero практически не торгуется на биржах, и ее популярность быстро падает.

Алгоритм ProgPow

ProgPow появился в 2022 году. Это очередной алгоритм, который разработали для борьбы с ASIC. Его начали использовать после хардфорка первой криптовалюты – на рынке появилась новая монета Bitcoin Interest. На новый алгоритм обратили внимание разработчики Ethereum, в том числе и Виталик Бутерин. Несмотря на хайп вокруг монеты, она достаточно быстро подешевела.

За 2 года ни один производитель не представил ASIC для майнинга монет на алгоритме ProgPow, однако причина кроется не только в хорошей защищенности. Ни одна монета так не смогла пробиться в топ-20, из-за чего многие из них пользуются низкой популярностью как среди покупателей, так и среди майнеров. Подробнее ознакомиться с тестами алгоритма ProgPow можно в видео от ValeraTV.

Алгоритм Quark

Алгоритм Quark появился в 2013 году. За его разработку отвечали Жан-Филипп Аумассон, Вилли Мейер, Мария Ная-Пласения и Лука Хензен. Главное отличие от других алгоритмов заключается в параллельном использовании 6 хеш-функций: Grostl, Blue Midnight Wish, Keccak, JH, Skein, Blake. Необходимость создания Quark объясняется возможностью использовать приложения с протоколом RFID, который нуждается в облегченных хеш-функциях.

Позже алгоритм Quark нашел применение в криптовалютах. Его использовали для реализации как PoW-, так и PoS-майнинга. В первом случае для криптовалют подходили обычные компьютеры. На старте CPU майнинг был достаточно эффективным, но из-за увеличения хешрейта пользователям со временем пришлось использовать GPU. Монеты на Quark не получили широкой популярности, поэтому использовать видеокарты рентабельнее для майнинга эфира и других монет.

Позже появились ASIC-устройства – Baikal miner BK-X и Baikal Giant+ A2000. Они выдают по 900 Mh/s и 2000 Mh/s. Для сравнения: GTX 1070 от NVIDIA дает всего лишь 25,86 Mh/s. Такая большая разность в мощности убила майнинг Quark на видеокартах окончательно. Сейчас одноименная монета занимает 1028-е место, а ее добычей практически никто не занимается. Криптовалюту поддерживают три маленькие биржи.

Особенности протокола

Способов оптимизации подбора hash-суммы не существует. Алгоритмы семейства SHA генерируют абсолютно непредсказуемый результат в виде оригинального кода. Чтобы подобрать значение, нужно перебирать все вероятные комбинации, естественно, это абсолютно бессмысленная затея. Поэтому необходимо использовать вычислительное оборудование. Чем выше его мощность, тем быстрее будут подбираться комбинации. Соответственно, увеличиваются шансы найти нужный вариант. Наверняка вы уже поняли, что именно на таком принципе базируется майнинг.

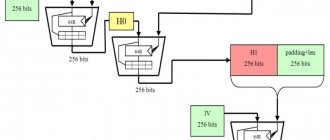

Если говорить об особенностях хеш-функции, то нельзя обходить стороной сложные технические данные. Рассматриваемый протокол базируется на фрагментации 256 долей, отсюда и соответствующая приставка в названии. В каждом фрагменте содержится 64 байта. Перемешивание долей осуществляется по специальной криптографической системе. В результате мы получаем готовый код.

Плюсы и минусы алгоритма

Основной плюс алгоритма SHA256 — это его востребованность. Можно сто раз говорить, что этот протокол морально устарел, ну и что? Пусть SHA256 не особо эстетичен, но зато дешев надежен и практичен.

Однако есть и минусы. В первую очередь это постепенная утеря децентрализации. Промышленные компании держат под контролем огромные дата-центры и крупные суммы виртуальных монет, а мелким майнерам достаются крохи. Альтернативные криптопроекты принимают меры против засилья АСИКов, но в SHA256 все идет своим чередом.

Технические данные

Основные параметры:

- размер блока, в котором содержится информация – 64 байт;

- максимальная длина одного сообщения – 33 байта;

- размер подписи блока – 32 байта;

- во время раунда происходит 64 перемешивания;

- информация передается в рамках сети со скоростью 140 MiB/s.

Хеш-функция основана на принципе Меркла-Дамгора. Массив данных разделяется на независимые блоки. Они поделены на 16 частей. После 64 перемешиваний система генерирует конкретный результат, который является основой для обработки следующего блока. Это непрерывный процесс. Он взаимосвязан, поскольку получить код конкретного блока, не имея данных о предшественниках, невозможно.

Блоки в Bitcoin-сети взаимосвязаны

Blockchain – это реестр данных, в котором хранится вся информация о проводимых в сети транзакциях. По названию понятно, что база данных основана на блоках, которые взаимосвязаны между собой. Майнеры записывают в них сведения о переводах монет за установленный период путем решения сложных задач на мощном вычислительном оборудовании. У каждого блока есть уникальная подпись – хеш-код.

Подпись каждого нового блока основана на заголовке предыдущего.

Этот принцип позволяет создать консолидированную систему с максимальным уровнем защиты. В ней нельзя ничего переделать или фальсифицировать. Майнеры определяют подпись нового блока, выполняя сложные расчеты на своем оборудовании. Взамен они получают вознаграждение в виде монет.

Namecoin

Namecoin — экспериментальная технология с открытым исходным кодом, которая улучшает децентрализацию, безопасность, защиту от цензуры, конфиденциальность и скорость определенных компонентов инфраструктуры Интернета, таких как DNS и идентификационные данные. По сути, Namecoin — это система регистрации и передачи пары ключей / ценностей, основанная на технологии Bitcoin.

Если Биткоин освобождает деньги — Namecoin освобождает DNS, удостоверение личности и другие технологии.

Список всех монет алгоритма SHA-256

На основе этого алгоритма хеширования функционирует более 43 криптовалют. Естественно, что самая известная из них – это Bitcoin. Ее создателем стал неизвестный разработчик, скрывающийся под псевдонимом Сатоши Накамото. Он представил дорожную карту этого проекта еще в 2008 году. SHA 256 абсолютно точно нельзя назвать технически совершенной хеш-функцией, но, невзирая на это, она продолжает использоваться во многих других популярных криптовалютах:

- Bitcoin Cash;

- Litecoin Cash;

- Peercoin;

- Namecoin;

- DigiByte.

С полным перечнем криптовалют, которые используют этот способ хеширования, можно ознакомиться на специальных мониторингах пулов майнинга.

Монеты SHA256

Вот список популярных криптовалют для майнинга SHA256. Мы оценили их по популярности и хешрейту сети.

| Монета | Сайт | Пул |

| Bitcoin (BTC) | bitcoin.org | pool.btc.com F2Pool antpool.com |

| Bitcoin Cash (BCH) | bitcoincash.org | BTC.com bitcoin.com |

| Bitcoin SV (BSV) | bitcoinsv.io | emcd.io viabtc.com |

| DigiByte (DGB) | digibyte.io | F2Pool |

| Syscoin (SYS) | syscoin.org | mining-dutch.nl |

| Namecoin (NMC) | namecoin.org | F2pool |

| Peercoin (PPC) | peercoin.net | ZPOOL Zergpool |

Другие монеты на основе SHA-256

Примечание: монеты ниже имеют очень низкий 24-часовой объем торгов. Они редко торгуются на биржах и их сложно продать.

- Litecoin Cash (LCC)

- Bitcoin Classic (BXC)

- Elastos (ELA)

- Auroracoin (AUR)

- Bitcoin Vault (BTCV)

- Super Bitcoin (SBTC)

- Pyrk (PYRK)

- EmerCoin (EMC)

- HTMLCOIN (HTML)

- Terracoin (TRC)

- Myriad (XMY) – Multi Algo

SHA-256 в криптовалюте Bitcoin

Bitcoin – первая в истории криптовалюта. Именно Сатоши Накамото принадлежит идея внедрения алгоритма SHA в блокчейн. В результате, это решение стало важной составляющей протокола пиринговой сети. В рамках проекта Биткоин хеш-функция используется для подтверждения транзакций по механизму достижения консенсуса PoW. Также она позволяет генерировать новые адреса кошельков.

Подавляющее большинство форков Биткоина также используют SHA-256. Чаще всего этот способ хеширования встречается в проектах с алгоритмом достижения консенсуса Proof of Work.

SHA-256 в майнинге

Изначально добыча новых монет осуществлялась исключительно видеокартами и центральными процессорами. Однако уровень сложности постепенно рос, вследствие чего возникла необходимость в использовании более мощного вычислительного оборудования. Например, сегодня майнинг BTC обрел промышленные масштабы. Преимущественно новые монеты добываются на ASIC-устройствах. Такой способ считается самым эффективным.

Многие ASIC-майнеры поддерживают добычу криптовалют на SHA-256. Однако многие модели серьезно устарели, и их использование в сегодняшних реалиях нерентабельно. Новые поколения интегральных схем способны обеспечить более высокую hash-мощность. Впрочем, новые майнеры для этого алгоритма выпускаются регулярно, преимущественно компанией Bitmain. Это обусловлено максимальным интересом пользователей к Bitcoin.

Unobtanium

Unobtanium — это криптовалюта созданная на алгоритме SHA256, уникальная для низкой инфляции, дефицита, справедливого запуска и распространения. Только 250 000 Uno когда-либо будут добыты в течение следующих 300 лет. Unobtanium объединяется с Bitcoin, что приводит к созданию надежной блокировки с высоким уровнем сложности, которая в 3 раза быстрее, чем биткоин. Uno редко встречается не только для выпускаемых монет, но и для его честного запуска и распространения. Uno не был предварительно запрограммирован. Запуск был предварительно объявлен Bitcointalk и, бесспорно, справедливо, с первых 1000 блоков, добытых при низкой награде, чтобы обеспечить майнерам время для настройки оборудования.

Преимущества и недостатки

У этого алгоритма есть некое превосходство над другими способами хеширования. Во-первых, это высокий уровень популярности. Хеш-функция используется в сети Bitcoin, поэтому абсолютно все, включая производителей ASIC-майнеров, будут подстраиваться под данный протокол. Во-вторых, SHA 256 обеспечивает высокий уровень безопасности. Транзакции действительно тяжело сфальсифицировать или подделать. Естественно, что недостатки также есть:

- голос майнеров остается решающим, по влиянию они превосходят других представителей сообщества;

- наличие внушительных вычислительных мощностей позволяет сконцентрировать в своих руках большую часть активов, что является прямой угрозой децентрализации;

- резкий скачок популярности криптовалюты Bitcoin существенно повысил минимальный порог входа в индустрию майнинга. Для добычи монеты требуются колоссальные вычислительные мощности.

Сегодня есть много более прогрессивных алгоритмов, например: Scrypt, Ethash, Equihash. Однако рассматриваемая хеш-функция все же востребована.

Алгоритм X11

Алгоритм майнинга X11

X11

— это алгоритм шифрования, в котором вместо одной функции используются одинадцать. Это означает, что данная технология может обеспечить высокую степень безопасности, ведь чтобы нанести вред системе, злоумышленнику придется взломать все 11 функций, а это очень маловероятно, потому что внесенные изменения будут видны уже после взлома первой функции, и у разработчиков будет масса времени защитить систему, прежде чем хакер дойдет до одиннадцатой функции. Алгоритм криптовалют X11 был создан специально для майнинга Dash.